在國內,最流行的雲服務器應該是阿里雲了。在過去的幾個月裏,我陸續使用了超過10臺阿里雲的雲服務器(ECS),和阿里雲的關係型數據庫(RDS)。但這個過程並不令人滿意,特別是阿里雲ECS默認開啓的雲盾,其糟糕的產品設計,令人難以忍受。

首先必須要吐槽雲盾。按照阿里雲官網的描述,雲盾是一組安全工具的集合,按照我的理解,所有跟安全相關的東西都在這裏配置。然而,翻遍雲盾的各個模塊,我們也沒法找到跟防火牆有關的配置。在我用了亞馬遜的AWS之後才知道,阿里雲的防火牆和AWS的防火牆一樣,都叫做「安全組」。你在雲盾裏是找不到這些東西的,哪怕防火牆聽起來應該是這個「盾」的一部分。

雲盾是一個神奇的東西,目前,免費給用戶使用的組件主要有DDoS防護和安騎士(漏洞檢測等)。按我的理解,雲盾像是一個滲透測試工具,這裏我不打算討論用用戶可能不知情的滲透測試來做安全防護是不是一件好事,我只說雲盾設計奇怪的地方:

登錄阿里雲的管理控制檯後,如果有任何異常,會在頁面的正上方提示:

其中,異常是紅色的鏈接,然而,點進去之後,看到的卻是雲盾某個功能的廣告:

不能看異常阿里雲你加個鏈接是什麼意思!然而,當我遍歷雲盾的每一個子頁面,看到的都是「正常」兩個字。

如果你覺得是阿里雲錯了,那你就錯了。異常到底在哪裏呢?你在點「異常」鏈接進入的頁面裏是找不到的。只有機智地打開雲服務器列表時,才能看到所謂的異常記錄:

聰明的你終於在這裏看到了查看詳情字樣,點進去之後……

心中一萬隻草泥馬奔過,坑爹吶這是……所以,其實到頭來我也不知道這個Web攻擊到底是什麼攻擊。

除了這些腦洞奇怪的設計外,阿里雲的雲盾還會莫名其妙的攔截一些操作,比如我在兩臺機器之間導數據,導着導着連接就斷了。我已經配置好了正確的iptables規則,也沒有在上文提到的安全組裏加奇怪的設置。仔細一看,阿里雲說這是攻擊,給我攔截了。WTF!

說完阿里雲的ECS及其雲盾,再來吐槽一下阿里雲的RDS。我用的是阿里雲的PostgreSQL,這個產品似乎已經不再賣了,也許是問題有點多?

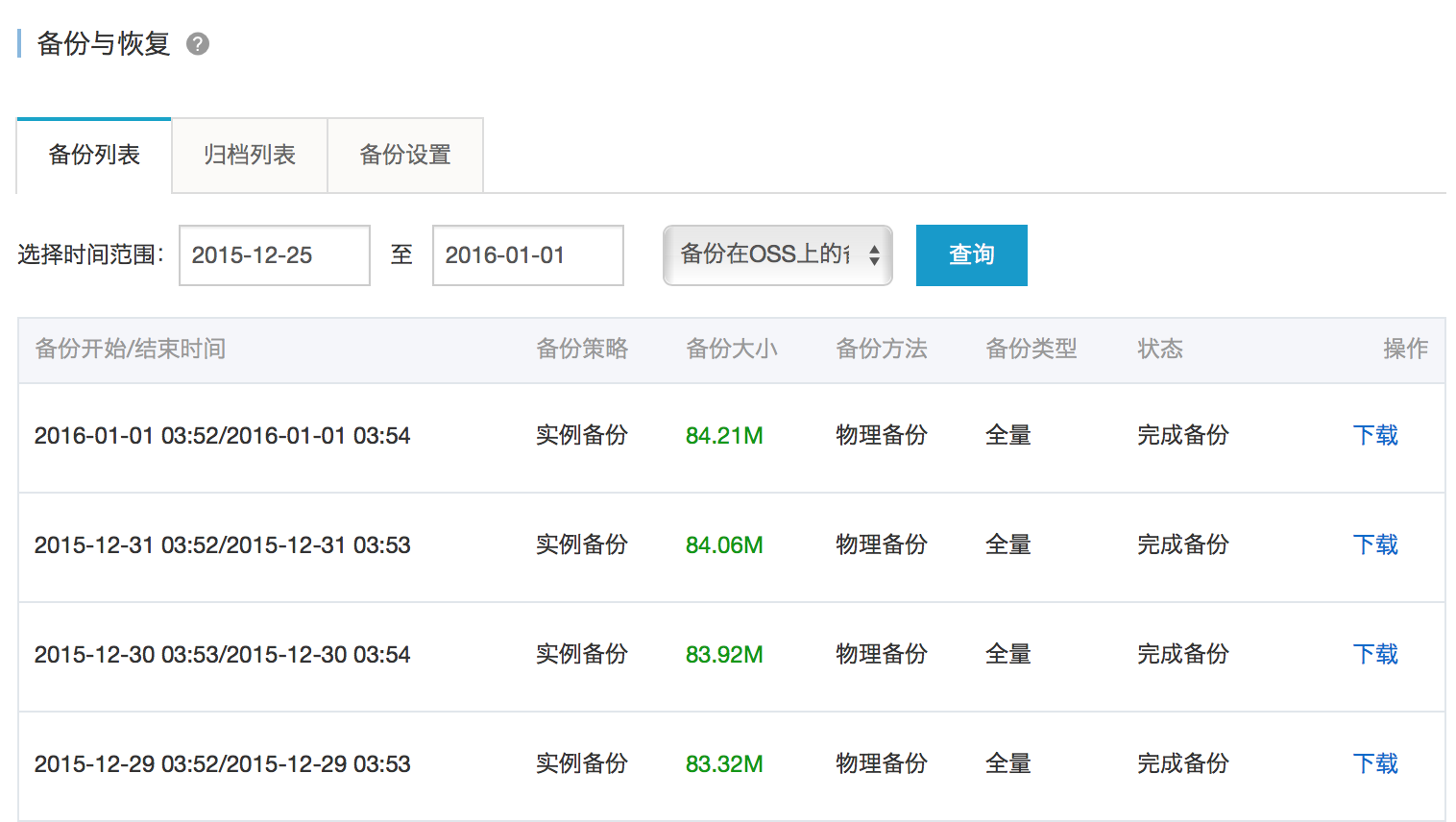

剛用上的時候,還不熟悉操作,看到阿里雲會自動備份數據,我就安安心心地折騰去了。直到有一天需要回滾,你會發現,在這個叫做「備份與恢復」的頁面裏,竟然找不到恢復功能:

坑爹吶這是。

後來,我連上阿里雲的數據庫,看了它的數據庫環境,在本地搭了一個一模一樣的環境,再用從這個頁面下載的postgres目錄的dump(沒錯,它直接把那個目錄壓縮給你了!)恢復到這個環境裏,才成功地找回了數據。從此,我都是手動備份數據庫的。

RDS的另一個大坑,是可用率的問題。可用率我沒有數據,但是過去的大概三個月裏,我遇到了三次短暫的(大約一兩分鐘)不可用。

阿里雲用到這個樣子,我就想找一個替代品了。阿里雲的老師是AWS,我之前也用過國外的AWS,感覺還不錯。雖然控制檯做得醜,但好歹邏輯清晰,沒有這麼多奇葩的問題。目前AWS中國的服務只面向企業客戶開放,先說說服務器本身的體驗:

首先,AWS的網絡狀況要比阿里雲好很多,在聯通網絡下,ping的RTT分別是幾毫秒和幾十毫秒。

其次,使用AWS的RDS目前還沒有遇到問題。

不過,AWS目前仍處於有限預覽階段,還有一些問題:

- 開通服務很麻煩,需要提供很多材料。

- 付款只支持銀行轉賬。

此外,AWS確實要比阿里雲貴不少,如果它真的能更穩定,我覺得也是值得的。

題圖:Businessman using laptop under cloud on atrium balcony

作者:Hero Images